微软的多云安全性是关于连接点的

太多的攻击成功了,因为要把安全基础落实到位实在是太难了。微软希望简化和自动化更多。

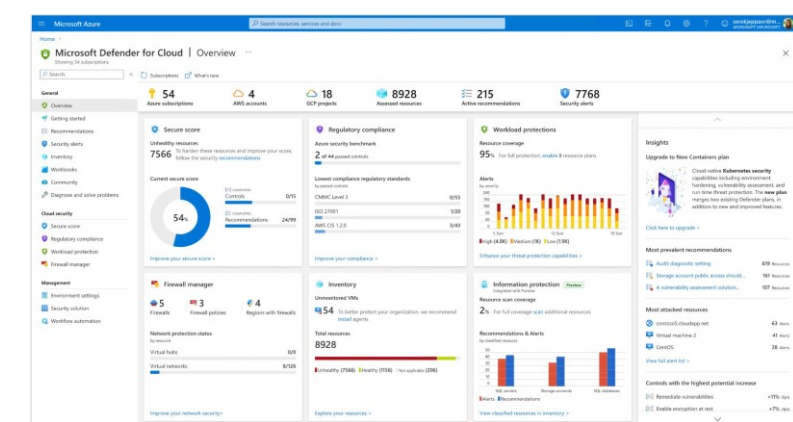

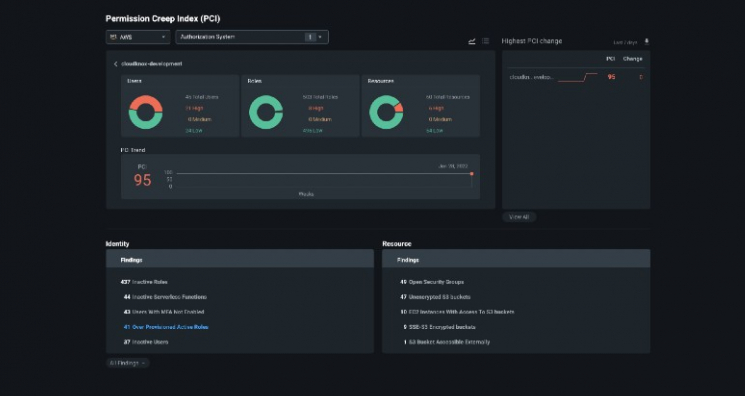

近年来,微软的安全产品已经从微软产品和服务的安全性转向微软的安全性,用于企业需要保护的全方位产品和服务。这意味着Defender的版本可以监控iOS,Android,macOS,Linux,物联网设备和容器而不仅仅是Windows,以及其Sentinel SIEM,MDM适用于Microsoft Endpoint Manager的各种设备,以及持续的收购流,带来了ReFirm和CloudKnox等点工具,最终成为Microsoft安全工具中的集成选项。 请参见:Office 365:面向技术和业务领导者的指南(免费 PDF)(TechRepublic) 去年,Microsoft Defender for Cloud增加了用于管理和监控AWS和Azure上安全设置的功能;现在,它也涵盖了GCP,并带有一个仪表板,显示您的安全设置以及您是否在所有三个云中遵循最佳实践(或者如果您愿意,可以单独遵循最佳实践)。 新的 CloudKnox 权限管理控制面板显示已授予您在 Azure、AWS 和 GCP 中使用的所有身份的权限(包括虚拟机、访问密钥、容器和脚本的身份以及用户和管理员)。您可以查看哪些身份有权访问的资源多于他们需要使用的资源,获取异常行为的警报,并自动执行分配尽可能少的特权和访问权限的策略。 对于许多组织来说,混合云和多云是现实,微软云安全公司副总裁Eric Doerr说。 "有一段时间,人们并不清楚多云是否会成为客户的长期、有意识的战略,或者它是否更像是'你在Azure上,你买了一家在AWS上的公司,你必须在一段时间内处理这个问题'。几年前,人们清楚地认识到,多云并不是一种时尚,而是一种有意识的策略。我们开始越来越多地听到的是"Azure的东西:你做得很好,但我正在努力保持所有云的顶部,我没有时间让我的安全团队成为Azure工具,AWS工具和GCP工具的专家。这根本行不通。 新的CloudKnox服务更进一步。"我们将做的不仅仅是给你建议。我们为您提供非常有针对性的详细信息:这是您所拥有的,这正是问题所在,这是您如何解决它。 Doerr对微软为非微软系统提供安全解决方案感到有些意外。 "感知总是落后于现实,"他指出。"在我们认真对待Linux,Mac,Android和iOS之后很长一段时间,我们仍然有客户说'你是微软,你不只关心Windows吗?我们认真对待多云,我们认真对待客户所在的地方,并帮助他们的云基础设施。但我知道我会有一段时间的客户说,'不,但你只关心Azure,对吧?我喜欢 Azure。我更爱你们,客户;我支持你。 管理多个云的复杂性也加剧了一个常见问题:很少有组织拥有准确、最新的保护资源列表,这些资源包含他们需要保护的所有资源,虽然所有基础架构都是如此,但打开新的云资源非常容易,以至于它们往往会激增。"事实证明,人们实际上并不总是知道他们拥有什么。我接触过的一些最好,最严格的安全商店,他们都有一个相对较新的故事,这家子公司做了这件事,他们没有和我们说话,我们不知道这件事,然后突然之间,我们遇到了这个问题。 为了帮助解决这个问题,微软去年收购了RiskIQ,该公司提供Doerr称之为"扫描中的外部"的安全情报服务。"他们扫描你的整个互联网可寻址攻击面。 扫描整个可寻址的互联网,并从可见的力量中得出推论,有三种不同的方法,第一种是审计。"帮助公司广泛地看待和了解他们的基础设施,甚至是他们可能忘记的基础设施,暴露了什么。它还在仪表板上提供更通用的威胁情报。如果我是一名正在调查的[安全]分析师,或者我正在做一些研究,让自己为石油和天然气领域可能出现什么样的威胁以及[该行业]之后会出现什么样的参与者做好准备,"多尔解释说。 但他也对这项服务可以帮助客户了解来自合作伙伴和供应链的威胁感到兴奋。"如果我是一家与一百家其他公司有供应商关系的公司,那么它们的安全性如何?他们做得好吗?它们是否正在修补?这听起来很无聊,但如果你不打补丁,你就有麻烦了!他认为,在未来,微软将能够将其与其安全图中的其他信号相关联。 请参见:招聘工具包:云工程师(TechRepublic Premium) 目前,RiskIQ是一项单独的服务,将与其他微软工具集成(Doerr说,预计几个月内会有更新),它补充了微软现有的"由内而外"的努力,以帮助支持安全团队的工作。"如果安全团队不知道某些资产,你就无法保护它。这种"由外而内"[方法]是完美的补充;它就像花生酱和果冻。你需要做由内而外的事情,你需要做由外而内的事情,这需要以真正有意义的方式为安全团队走到一起。 无论来自安全工具的信息有多好,除非采取行动,否则它不会使您更安全。 除了创建安全工具外,Microsoft 还与客户合作,帮助他们将这些工具中的信息引入其流程,以便他们可以使用这些信息使其系统更安全,这可能意味着更新自定义应用程序,而不仅仅是设置防火墙规则。"我们生活在一个你可以让安全团队制定网络政策并蓬勃发展的世界里,你已经完成了,"他指出。"我们向安全团队展示的这些事情中,越来越多的是安全团队本身并不拥有需要改变的资源。 组织通常希望将该信息插入到现有工作流中。"有些客户说,'嘿,我有一个很棒的票务系统,我希望你有合适的API并插入其中,然后一切都会好起来的。一些客户通过电子邮件生活,并希望可扩展性能够让安全团队通过电子邮件唠叨人们。 正确的交接将使行业更上一层楼,因为提高安全性意味着协调端到端工作流程,从发现安全问题到处理安全问题。"如果安全团队不知道他们有问题,他们不知道相对优先级,那么这就是一个问题。但是,当你暴露出对问题的可见性时,如果你不帮助他们配备工具去解决这个问题,那么你就没有真正把针头转移到坏人身上。 Doerr说,Devsecops左移策略将在这里发挥越来越大的作用,微软正在对开发人员工具和GitHub进行投资,以帮助:"设置策略并在代码中强制执行它,以便随着部署的发生,正确的事情会更频繁地发生。你必须进一步向左转移到部署环境中,以便合理地使用人力。我们有很多人致力于如何将安全团队与工程团队联系起来。 另一方面,虽然攻击者变得越来越复杂,但最简单的攻击往往仍然能够通过,因为防御者使用的安全工具是分散的,并且不够容易使用。 "我们已经看到了技术和能力的涓滴。五年前,有少数几个民族国家非常出色,大多数犯罪分子都不是很老练。民族国家的能力继续提高,但我们已经看到犯罪集团肯定已经缩小了差距,"他警告说。 Doerr建议,随着攻击数量的不断增加,优先级比以往任何时候都更加重要,使用自动化来应用安全策略可以通过处理基础知识并让他们分析和理解更不寻常的问题来提高安全工程师的工作效率。 "的确,坏人,民族国家和犯罪分子,装备比以往任何时候都要好得多。但守军人数仍然超过他们。如果我们只能一起工作,如果我们只能让防御者真正花时间在重要的事情上,而不是花很多时间学习GCP原语,并弄清楚如何将控制框架转化为对安全团队有意义的东西。 "我们如何提高攻击者必须成为普通企业问题的最低能力标准?其中很多都是关于简单性和自动化的,不需要你雇佣七名顶尖的安全人员从头开始设计一个安全程序。我们正在通过一个多云解决方案朝着这个方向迈出一步:选择您的策略,选择您想要如何运行您的安全团队,我们将自动化很多这些东西。 微软的DART(检测和响应团队)帮助客户处理安全事件(Doerr运行着微软自己的安全运营中心),因此他在太多的组织中看到了类似的问题,无论是新的多云服务还是遵循Office 365的基线安全建议。 "令人震惊的是,[问题是]'等等,你没有打开MFA?您是否公开了管理端口?为什么要公开管理端口?当你研究它时,这是因为这些工具并没有使它变得容易。你正在玩这个无休止的游戏,打鼹鼠。我们如何做到这一点,而不是安全团队玩Whack A Mole,你有安全团队推动自动化策略?仍然会有例外和奇怪的事情发生,但随后你会专注于那些奇怪的事情,而不是跑来跑去玩开放端口的鼹鼠。

"我们在这个版本中关注的是翻译'我想要在[跨云]的所有存储上进行加密'的烦人工作,"Doerr解释说。"我不应该担心你在不同的云上配置它的不同方式。我们点击一下,然后强制执行。然后,如果偏离该政策,您会收到警报,您可以去调查正在发生的事情。即使是拥有这么多员工预算的公司也很难雇用足够多的具有覆盖多个云的安全技能的人。Defender for Cloud 为您提供一个位置来设置和监控有关修补、数据加密和备份、网络端口管理、记录和监控源存储库中凭据的策略,而无需了解在不同云上配置凭据的不同方法的细微差别,从而为您提供帮助。了解您需要保护的内容

回归基础

评论专区