如何使用Kali Linux快速部署蜜罐

使用Kali Linux Honeypot诱使可能的攻击者陷入陷阱。

许多安全专家所依赖的一件事就是蜜罐。什么是蜜罐?简而言之,它们是模仿特定网络攻击目标的系统。有了蜜罐,管理员可以检测并记录对某些服务的攻击以及该攻击的原始IP地址。

信不信由你,设置蜜罐非常简单,尤其是如果您手头有一个正在运行的Kali Linux实例。这正是我要向您展示的内容。结合使用Kali Linux和pentbox,您可以在数分钟内启动并运行蜜罐。

请参阅: Windows 10安全性:商业领袖指南 (TechRepublic Premium)

你需要什么

您只需要一个正在运行的Kali Linux实例和一个具有管理员权限的用户帐户。

如何下载pentbox

以管理员用户身份登录到您的Kali Linux计算机。打开一个终端窗口,并使用以下命令下载pentbox:

wget http://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

该文件下载完成后,使用以下命令解压缩档案:

焦油xvfz pentbox-1.8.tar.gz

这将创建一个名为pentbox-1-8的新目录。使用cd pentbox-1.8切换到该新目录。

如何运行pentbox

下一步是使用以下命令运行pentbox Ruby脚本:

./pentbox.rb

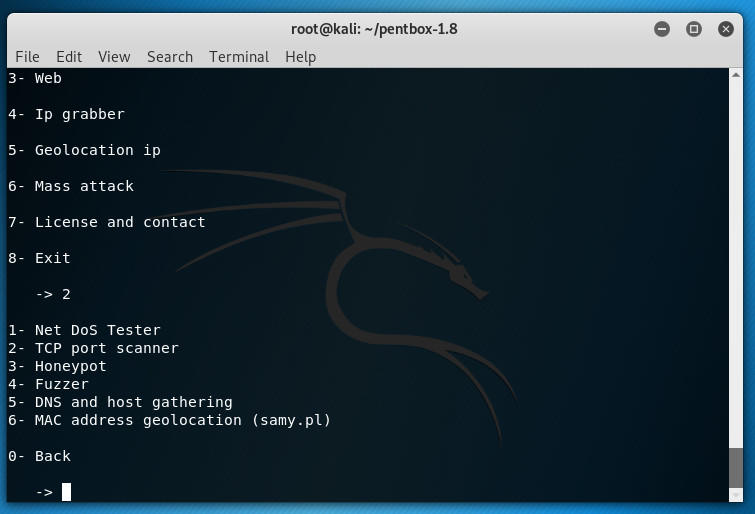

发出命令时,会出现菜单提示。从该菜单中选择2(用于网络工具),然后选择3(用于Honeypot)(图A)。

图A

启动Honeypot脚本。

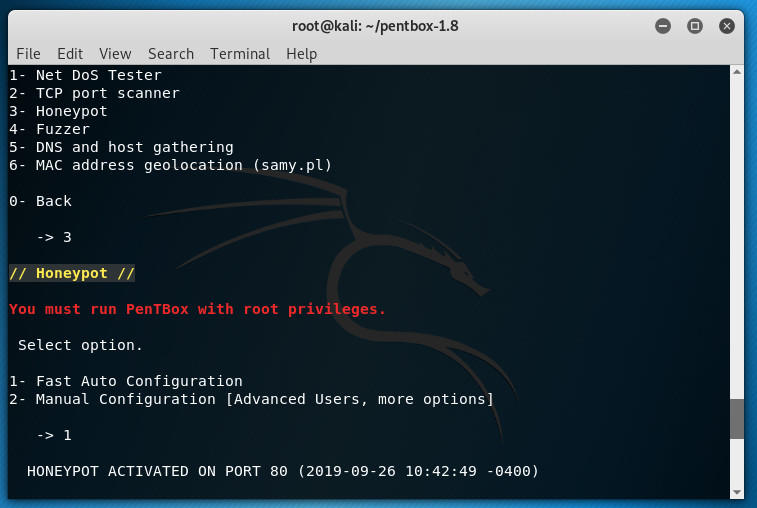

在下一个菜单(图B)中,选择1(用于快速自动配置)。这将启动一个监听80端口的蜜罐。

图B

启动一个简单的80端口蜜罐。

接下来,在另一台机器上打开Web浏览器(连接到蜜罐所在的同一网络),并将其指向http:// SERVER_IP(其中SERVER_IP是您的Kali机器的IP地址)。您应该在浏览器中看到“访问被拒绝”错误(图C)。

图C

拒绝访问。

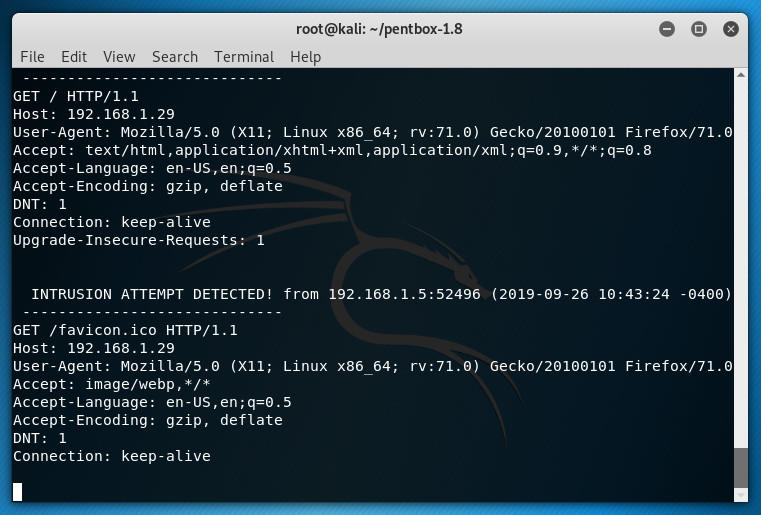

回到Kali Linux机器上的终端窗口,您应该看到蜜罐拾取了尝试的连接(图D)。

图D

攻击端口80。

如何启动特定实例

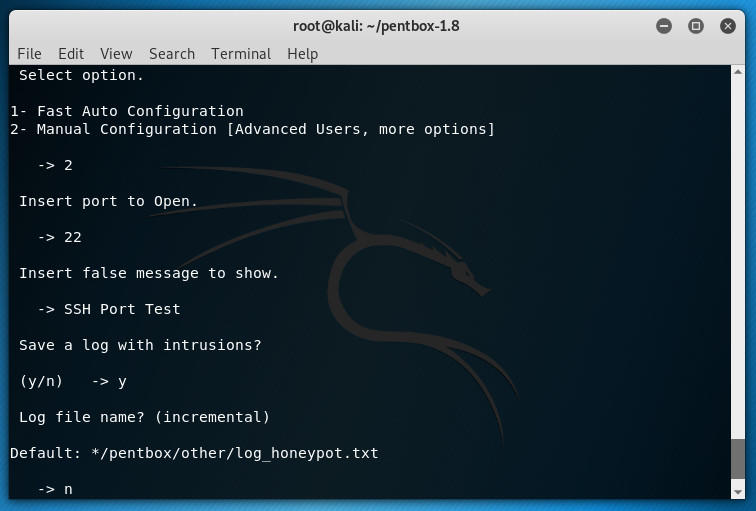

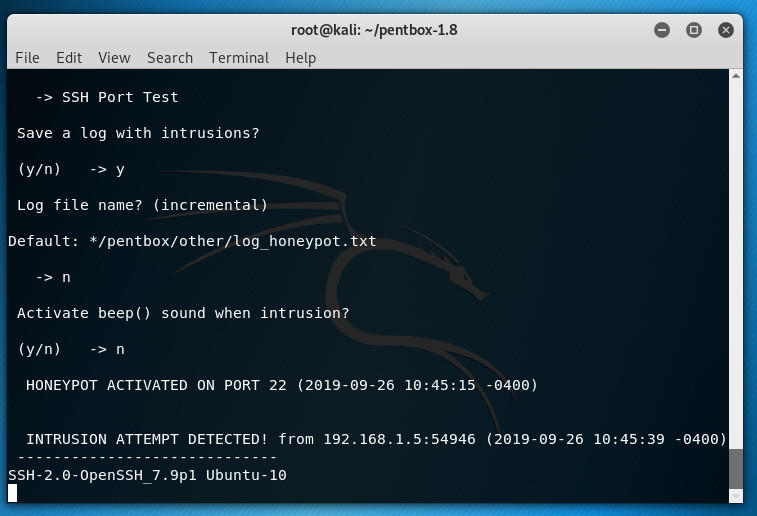

现在,我们要启动一个蜜罐以侦听特定端口。假设您在使用SSH进行攻击时遇到了麻烦。要部署pentbox以使其在端口22上进行侦听,请运行脚本并选择2,然后选择3,再选择2。在提示您打开端口时,键入22(图E)。

图E

监听端口22。

然后,您可以选择保存日志,然后发出哔哔声来宣布入侵。蜜罐运行后,尝试通过SSH进入Kali Linux计算机(从另一台计算机),您将看到pentbox记录实例(图F)。

图F

我们尝试了SSH登录。

如您所见,pentbox记录了尝试以及原始IP地址。

恭喜,您已经部署了第一个蜜罐。

评论专区